Compromission des e-mails professionnels : la cybercriminalité silencieuse coûtera des millions en 2025

- David Chernitzky

- 6 août 2025

- 5 min de lecture

En 2025, l’une des cybermenaces les plus dévastatrices sur le plan financier n’est pas le ransomware, mais la compromission des e-mails professionnels (BEC).

Si les rançongiciels continuent de faire la une des journaux, les attaques BEC drainent discrètement des milliards de dollars d'entreprises du monde entier grâce à une ingénierie sociale sophistiquée et à des tromperies par e-mail. Contrairement aux attaques qui s'appuient sur des logiciels malveillants ou le chiffrement, les attaques BEC exploitent la confiance humaine : elles se font passer pour des dirigeants, détournent les fils de discussion des fournisseurs et s'immiscent dans les processus financiers sans être détectées.

Les cybercriminels ciblent directement la boîte de réception, contournant les défenses techniques et exploitant les lacunes en matière de sensibilisation et de processus.

Alors, qu’est-ce que le BEC exactement et pourquoi est-il devenu l’une des cybermenaces les plus dangereuses et les plus coûteuses aujourd’hui ?

Qu'est-ce qu'une compromission de courrier électronique professionnel (BEC) ?

La compromission des e-mails professionnels est un type de cyberattaque dans lequel les acteurs malveillants se font passer pour une personne ou une entité de confiance par e-mail pour manipuler les victimes afin qu'elles transfèrent de l'argent ou des données sensibles.

Le BEC n'est pas seulement du spam : c'est de l'ingénierie sociale hautement ciblée. Et cela fonctionne parce que cela ressemble à une pratique courante.

Les types d’attaques BEC incluent :

Fraude au PDG : se faire passer pour un dirigeant et demander des virements électroniques urgents.

Compromission de la messagerie électronique d'un fournisseur : piratage de la boîte de réception d'un fournisseur pour envoyer des factures modifiées.

Arnaques de redirection de paie : se faire passer pour des employés et demander des modifications aux informations de dépôt bancaire.

Usurpation d'identité d'avocat : envoi de fausses demandes juridiques ou de règlement.

Pourquoi le BEC est l'une des principales menaces en 2025

C'est une technologie de base, mais très gratifiante.

Les attaques BEC ne nécessitent aucun logiciel malveillant, elles contournent donc souvent les systèmes antivirus et pare-feu traditionnels.

Le coût monte en flèche.

Selon le rapport IC3 2024 du FBI, les pertes liées aux attaques BEC ont dépassé 2,9 milliards de dollars, dépassant celles des rançongiciels, du phishing et des arnaques aux cryptomonnaies réunis. Les chiffres du début de l'année 2025 suggèrent que cette tendance s'accélère.

Cela évolue rapidement.

Le BEC moderne utilise l’IA pour cloner des styles d’écriture, falsifier des fils de discussion par courrier électronique et même générer de faux messages vocaux.

Il cible votre équipe financière et vos dirigeants.

Contrairement au phishing en masse, le BEC cible les personnes qui transfèrent de l’argent : les directeurs financiers, les comptables, les RH et les assistants de direction.

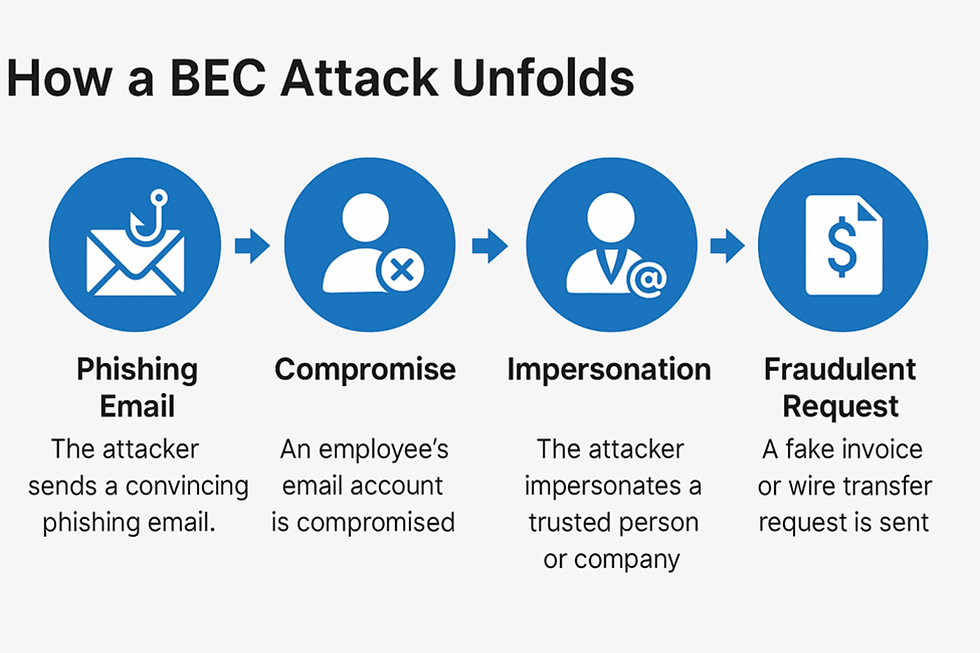

Comment se déroule une attaque BEC

Reconnaissance : les attaquants étudient la structure de votre entreprise, les relations avec les fournisseurs et les habitudes de messagerie électronique via les réseaux sociaux, les violations passées et les renseignements open source.

Usurpation d'identité ou compromission : ils créent des domaines similaires ou détournent un véritable compte de messagerie via le vol d'informations d'identification ou le détournement de session.

Exécution : Un e-mail parfaitement chronométré et urgent est envoyé à une cible, souvent juste avant un week-end, des vacances ou un voyage d'affaires.

Exfiltration : des fonds sont virés sur un compte frauduleux, généralement à l'étranger. Lorsque l'opération est découverte, il est trop tard.

Signes avant-coureurs d'une attaque BEC

Le coût réel du BEC

Le coût moyen d'une attaque BEC en 2025 s'élève à 50 000 dollars, contribuant à des pertes mondiales estimées à 6,3 milliards de dollars, selon le rapport Verizon DBIR 2024. Contrairement aux rançongiciels, où les données peuvent souvent être restaurées à partir de sauvegardes, les attaques BEC impliquent une fraude financière en temps réel. Une fois les fonds transférés, la récupération est complexe et urgente.

Bien que certaines organisations aient pu récupérer des fonds volés grâce à une intervention bancaire rapide ou à l’aide d’une cyberassurance, le succès n’est jamais garanti et, dans de nombreux cas, l’argent est définitivement perdu.

Comment protéger votre entreprise contre le BEC en 2025

Pourquoi l'assurance cybernétique peut ne pas couvrir les pertes liées aux cyberattaques

De nombreuses entreprises pensent que leur cyberassurance couvre tous les types de menaces numériques. Mais lorsqu'il s'agit de compromission de messagerie professionnelle, la réalité est plus complexe.

Ces dernières années, les demandes d'indemnisation liées aux cyberattaques d'ingénierie sociale (BEC) ont fait l'objet d'une surveillance accrue et, dans certains cas, de refus, notamment lorsque les polices excluent l'ingénierie sociale ou exigent des contrôles internes stricts. Le BEC reste l'un des scénarios les plus complexes à évaluer pour les assureurs.

La fraude est qualifiée de transfert volontaire de fonds plutôt que de violation technique.

L'entreprise ne respecte pas les procédures de vérification requises

Il y a un manque de documentation montrant que les protocoles (comme la double approbation ou la vérification de rappel) ont été suivis

Plusieurs procès très médiatisés ont été intentés l’année dernière, dans lesquels les assureurs ont refusé de payer les réclamations BEC, invoquant des exclusions ou des lacunes procédurales.

Que peux-tu faire ?

1. Examinez votre politique de cybersécurité — Comprenez ce qui est et n’est pas couvert en matière de fraude BEC et d’ingénierie sociale.

2. Vérifiez les mentions d’ingénierie sociale — De nombreuses politiques exigent des modules complémentaires pour couvrir spécifiquement la fraude BEC et la fraude aux factures.

3. Documentez vos contrôles — Les assureurs exigent souvent la preuve que les meilleures pratiques (double autorisation, formation, étapes de vérification) ont été suivies.

4. Formez vos équipes financières et RH — Ce sont les points de défaillance les plus courants — et les plus examinés — dans les réclamations liées au BEC.

BEC et le rôle de la culture de sensibilisation

La technologie seule ne suffira pas à stopper les attaques BEC. Les attaquants exploitent le comportement humain, et pas seulement les systèmes.

C'est pourquoi la formation à la cybersécurité, notamment pour les services financiers, les RH et les cadres, est plus essentielle que jamais. Lorsque les employés s'arrêtent, signalent et vérifient au lieu de réagir, la chaîne BEC est rompue.

La réussite d'un BEC repose sur le silence. Signaler les e-mails suspects haut et fort et en amont donne à votre équipe le pouvoir de les bloquer.

Réflexions finales

Les compromissions de courrier électronique professionnel ne font peut-être pas la une des journaux, mais elles coûtent des milliards aux entreprises, un courrier électronique à la fois. C'est un phénomène silencieux, personnel et en pleine expansion.

La bonne nouvelle ? Avec une combinaison judicieuse de sensibilisation, de contrôle et de communication, le BEC peut être stoppé avant que les dégâts ne soient causés.

N'attendez pas que la fausse facture arrive dans votre boîte de réception.

Construire une réponse. Sensibiliser. Développer la résilience.

Commentaires