Imaginez votre pire journée : des violations simulées qui améliorent en réalité votre préparation.

- David Chernitzky

- 15 déc. 2025

- 6 min de lecture

Lors d'une cyberattaque, le temps semble se distordre. Les minutes paraissent des secondes. Les informations sont incomplètes ou contradictoires. Votre équipe se tourne vers la direction pour obtenir des directives, tandis que clients, partenaires, autorités de réglementation et même les médias exigent des réponses. Pour de nombreuses PME, ce moment – le déclenchement chaotique initial d'un incident de cybersécurité – détermine si l'entreprise parviendra à se rétablir… ou si elle restera des mois plongée dans l'incertitude.

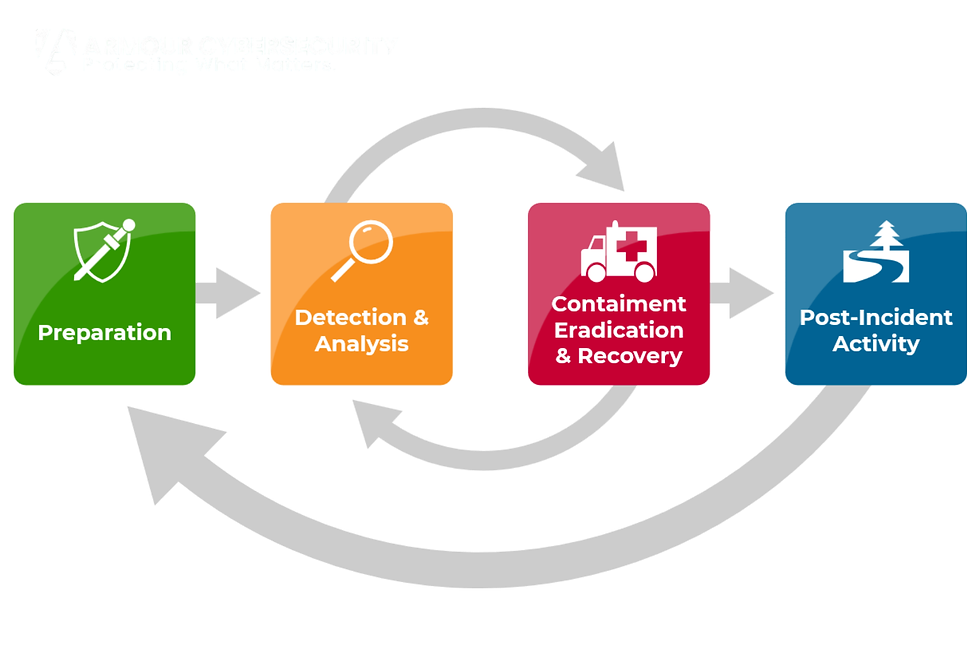

C’est précisément à cette réalité que les exercices de réponse aux incidents et les simulations de cyberattaques sont conçus pour vous préparer. Ils offrent un environnement contrôlé permettant d’expérimenter le pire scénario possible pour votre organisation, sans interruption de service ni chiffrement des données. Cependant, à l’instar d’un exercice d’incendie, leur efficacité dépend entièrement du réalisme et de l’immersion qu’ils procurent. Nombre d’entreprises organisent des exercices qui se limitent à une simple réunion autour d’un scénario prédéfini. Ces exercices ont peu d’impact sur la résilience. Ce dont les organisations ont réellement besoin, surtout aujourd’hui, ce sont des simulations qui révèlent les failles, optimisent les processus, testent la prise de décision et renforcent la coordination à tous les niveaux de l’entreprise.

Pourquoi les simulations de viol sont plus importantes que jamais

Les cyberattaques sont devenues des phénomènes sophistiqués qui perturbent les activités des entreprises. Les groupes de ransomware modernes opèrent comme des entreprises professionnelles, avec des équipes de négociation dédiées, un support multilingue et de solides réseaux d'affiliés. Pour les petites et moyennes entreprises (PME), qui dépendent souvent d'équipes informatiques réduites, ce contexte représente un défi de taille. Les plans de réponse aux incidents peuvent sembler pertinents en théorie, mais s'ils n'ont pas été testés, ils reposent probablement sur des hypothèses erronées qui s'effondrent face à la réalité.

Une simulation de faille de sécurité révèle ces hypothèses. Elle permet de vérifier si votre plan de réponse aux incidents (PRI), les rôles, les responsabilités et les processus de communication sont adaptés à une situation réelle. Votre équipe ignore peut-être qui contacter l'assureur. Des sauvegardes existent peut-être, mais sont inaccessibles. La direction est peut-être en désaccord sur l'arrêt des systèmes. Ou encore, les obligations légales diffèrent peut-être selon les régions, notamment en ce qui concerne les lois canadiennes sur la protection de la vie privée ou les cadres de conformité latino-américains. Une bonne simulation permet de déceler ces lacunes rapidement, donnant ainsi à votre équipe le temps de renforcer votre dispositif de sécurité bien avant qu'un véritable attaquant ne le teste.

À quoi ressemble vraiment une table efficace ?

Une simulation d'intrusion de haute qualité est dynamique, imprévisible et profondément ancrée dans le comportement réel des attaquants. Elle met à l'épreuve la capacité de l'équipe technique à évaluer et à contenir la menace, mais aussi celle des dirigeants, qui doivent prendre des décisions complexes et rapides. Pendant que l'équipe informatique s'efforce d'identifier les systèmes affectés, les dirigeants doivent prendre en compte la continuité des activités, les risques réglementaires, les risques financiers et l'image publique. L'équipe de communication doit élaborer des réponses sous pression, souvent avec des informations incomplètes. Le service juridique doit guider la prise de décision afin de préserver la confidentialité et de respecter les délais de reporting.

Cette interaction – la convergence des enjeux techniques, juridiques, opérationnels et de réputation – est le fondement d'une table ronde efficace. Elle oblige les participants à sortir de leur zone de confort et à collaborer dans un contexte réaliste. Menée correctement, elle révèle non seulement les lacunes procédurales, mais aussi des problèmes plus profonds, tels que des lignes hiérarchiques floues, des lenteurs dans la remontée des informations ou des attentes divergentes entre les parties prenantes.

Les scénarios qui permettent de construire une véritable préparation

Différents types de simulations tirent profit de différentes organisations, mais un exercice axé sur les ransomwares reste le plus percutant pour la plupart des petites et moyennes entreprises (PME). Il reflète la réalité à laquelle de nombreuses entreprises sont confrontées aujourd'hui : serveurs chiffrés, interruption des opérations et demande de rançon qui met immédiatement la direction sous pression. Un tel scénario oblige les équipes à décider si les sauvegardes sont exploitables, s'il convient de payer la rançon, comment informer les clients et à quel rythme la restauration peut commencer.

À l'inverse, les comités de direction délaissent les détails techniques pour se concentrer sur les décisions stratégiques. Les dirigeants doivent adopter une vision stratégique, en conciliant obligations légales, gestion de la réputation, impact financier et redressement à long terme. Ces exercices permettent de vérifier si la direction maîtrise le plan de relations investisseurs et son propre rôle au sein de celui-ci.

Pour les organisations du Canada et d'Amérique latine, il est essentiel d'adapter les scénarios à chaque région. Les lois régissant la notification des infractions varient considérablement. Une simulation adaptée à ces contextes permet de garantir que les obligations légales, les attentes culturelles et les communications multilingues soient correctement gérées dès le début d'une crise.

Comment une simulation bien conçue génère une réelle amélioration

Une simulation de brèche de sécurité efficace ne se résume pas à une simple présentation. Elle débute par un scénario soigneusement élaboré qui se déroule progressivement, introduisant l'incertitude et aggravant les conséquences. L'information est diffusée par vagues, comme lors d'une véritable attaque. Les participants doivent prendre des décisions sans avoir toutes les certitudes, et chaque décision influence la suite des événements.

Ce processus évalue les lacunes en matière de visibilité, les stratégies de sauvegarde et la préparation aux enquêtes numériques d'un point de vue technique. Il évalue également les flux de communication en situation de crise, les interactions avec les assureurs, les stratégies de négociation et la collaboration inter-équipes. Tout au long de l'exercice, les animateurs guident les participants, non pas en fournissant des réponses, mais en les encourageant à développer leur esprit critique, à remettre en question les hypothèses et à s'adapter rapidement.

Mais le résultat le plus important survient peut-être à la fin de la simulation. Le rapport d'analyse post-action (RAP) sert de guide pour l'amélioration. Il documente le déroulement des événements, les retards survenus, les décisions prises et les obstacles ayant entravé une réponse efficace. Le RAP doit proposer une feuille de route priorisée pour renforcer les politiques, les technologies, la responsabilisation et la coordination. C'est la ressource qui transforme quelques heures de discussion en une résilience opérationnelle durable.

Pourquoi de nombreuses PME ont-elles des difficultés à réaliser ces exercices par elles-mêmes ?

Les petites organisations tentent souvent de mener des exercices de simulation en interne, mais en découvrent rapidement les limites. Les scénarios peuvent être trop simplistes, manquant de réalisme ou de nuances quant aux points de vue divergents. Les participants peuvent hésiter à remettre en question les décisions de la direction, ce qui nuit à l'authenticité des échanges. Les animateurs internes peuvent manquer d'expertise pour motiver les équipes ou relier les décisions aux conséquences concrètes. Enfin, sans processus structuré ni analyse approfondie (retour d'expérience), les enseignements tirés s'estompent souvent en quelques jours.

Les spécialistes externes apportent non seulement une neutralité absolue, mais aussi une vaste expérience acquise sur le terrain. Ils comprennent la mentalité des attaquants, le déroulement des crises et les points faibles de la plupart des organisations. De plus, ils fournissent le cadre nécessaire à l'obtention de résultats concrets, et non à de simples discussions théoriques.

Comment Armour Cybersecurity propose des exercices véritablement transformateurs

Armour Cybersecurity a mis au point un programme de simulation d'incidents de sécurité spécialement conçu pour les petites et moyennes entreprises (PME) du Canada, des États-Unis et d'Amérique latine. Notre approche combine une veille réaliste des menaces avec une vaste expérience en matière de réponse aux incidents, de conseils juridiques et de communication de crise.

Nous commençons par comprendre votre entreprise : vos systèmes, votre secteur d’activité, votre cadre réglementaire et votre niveau de maturité. À partir de là, nous élaborons des scénarios personnalisés qui tiennent compte des menaces émergentes et des spécificités régionales. Nos facilitateurs, parmi lesquels d’anciens responsables de la réponse aux incidents, des analystes en criminalistique numérique, des experts en communication et des coachs spécialisés en écarts de compétences du Canada et d’Amérique latine, accompagnent votre équipe tout au long d’un exercice structuré et immersif qui met chaque participant à l’épreuve dans son rôle.

Durant l'exercice, nous avons veillé à la participation de tous les niveaux hiérarchiques, du personnel technique à la direction. Nous avons mis en lumière les points de décision clés, identifié les risques et testé les hypothèses sans perturber vos activités quotidiennes. Suite à la simulation, nous avons remis un rapport détaillé et professionnel, incluant le calendrier, les enseignements tirés, les recommandations de remédiation et les bonnes pratiques pour votre stratégie de gestion de crise cybernétique.

Il en résulte non seulement un meilleur plan de réponse aux incidents, mais aussi une organisation plus alignée, coordonnée et sécurisée, préparée à faire face à une violation de données avec clarté et résilience.

Êtes-vous prêt à vous préparer au pire jour, avant même qu'il n'arrive ?

Une faille de sécurité n'est plus une simple éventualité. Elle fait désormais partie intégrante du paysage numérique actuel. Mais se préparer ne rime pas avec peur ; il s'agit de confiance. Lorsqu'une équipe a répété les rôles, les décisions et les communications nécessaires en cas de crise, l'organisation réagit plus rapidement, communique plus clairement et se rétablit plus efficacement.

Armour Cybersecurity est là pour vous aider à développer cette préparation grâce à des simulations de brèches à fort impact et des exercices sur table qui reflètent des menaces et des conséquences réelles.

Contactez Armour Cybersecurity dès aujourd'hui pour planifier une simulation de faille de sécurité personnalisée et renforcer vos capacités de réponse aux incidents . Un incident grave est peut-être inévitable, mais avec une préparation adéquate, il ne déterminera pas l'avenir de votre organisation.

Commentaires